饮茶分析报告发布 透露西北工大遭美网袭新细节(2)

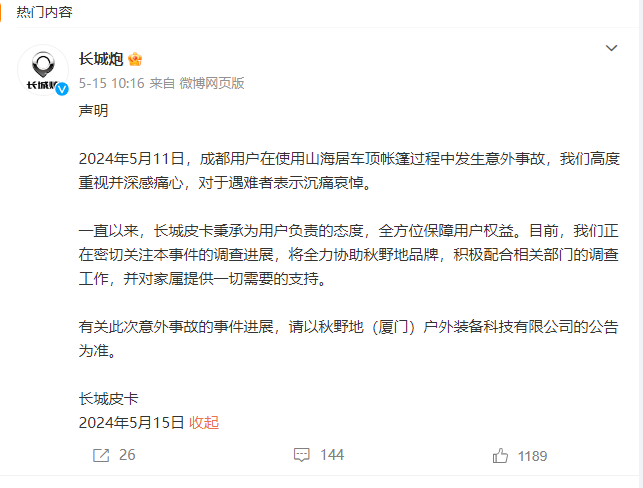

配置模块的主要功能是读取攻击者远程投送的xml格式配置文件中的指令和匹配规则,并生成二进制配置文件,从而由“监视模块”和“间谍模块”调用后在受害主机上查找相关内容。如图4、图5所示。

(五)间谍模块

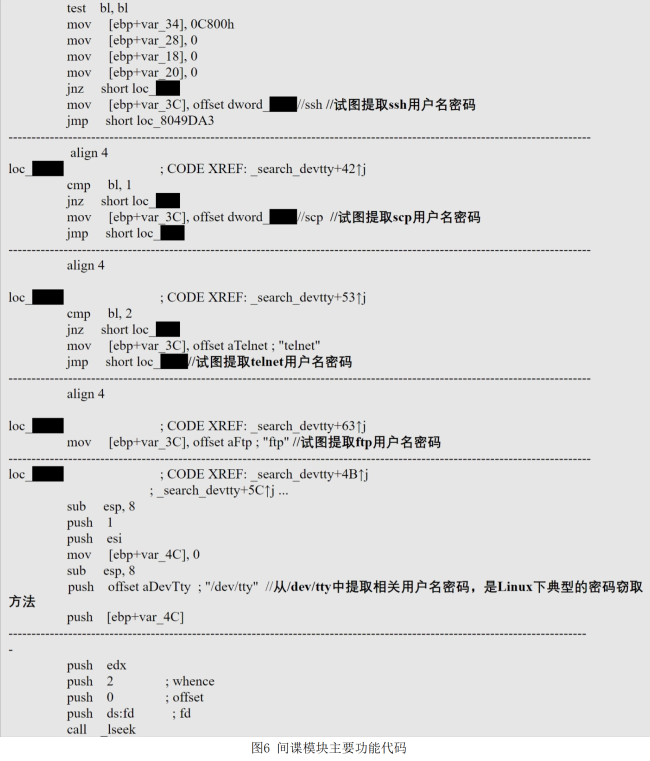

间谍模块的主要功能是按照攻击者下发的指令和规则从受害主机上提取相应的敏感信息并输出到指定位置。

(六)其他模块

在分析过程中,我们还发现另外两个模块,分别是配置文件生成模块和守护者模块。其中,配置文件生成模块的功能可能是生成ini临时配置文件,而守护者模块与间谍模块具有很高的代码相似性,可能是为不同版本系统生产的变种。

三、总结

基于上述分析结果,技术分析团队认为,“饮茶”编码复杂,高度模块化,支持多线程,适配操作系统环境广泛,包括FreeBSD、Sun Solaris系统以及Debian、RedHat、Centos、Ubuntu等多种Linux发行版,反映出开发者先进的软件工程化能力。“饮茶”还具有较好的开放性,可以与其他网络武器有效进行集成和联动,其采用加密和校验等方式加强了自身安全性和隐蔽性,并且其通过灵活的配置功能,不仅可以提取登录用户名密码等信息,理论上也可以提取所有攻击者想获取的信息,是功能先进,隐蔽性强的强大网络武器工具。

在此次针对西北工业大学的攻击中,美国NSA下属特定入侵行动办公室(TAO)使用“饮茶”作为嗅探窃密工具,将其植入西北工业大学内部网络服务器,窃取了SSH、TELNET、FTP、SCP等远程管理和远程文件传输服务的登录密码,从而获得内网中其他服务器的访问权限,实现内网横向移动,并向其他高价值服务器投送其他嗅探窃密类、持久化控制类和隐蔽消痕类网络武器,造成大规模、持续性敏感数据失窃。随着调查的逐步深入,技术团队还在西北工业大学之外的其他机构网络中发现了“饮茶”的攻击痕迹,很可能是TAO利用“饮茶”对中国发动了大规模的网络攻击活动。

推荐阅读

最高人民检察院依法对王滨决定逮捕

央视网2022-09-13 10:59:36

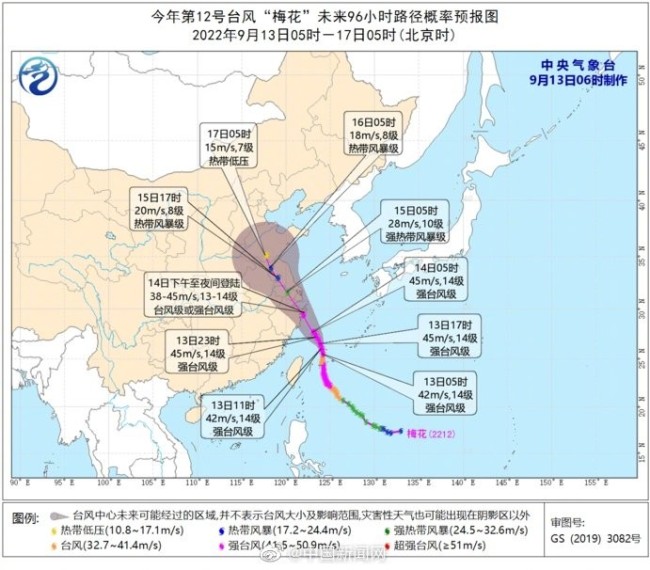

受台风“梅花”影响 长三角铁路部分旅客列车停运

央视新闻客户端2022-09-13 10:58:45

紧急提醒!台风“梅花”将正面袭击宁波

宁波晚报2022-09-13 10:58:13

去自首的原因是因为饿吗?逃犯3天吃1碗泡面拦警车自首

2022-09-13 10:40:35

良品铺子月饼被曝吃出塑料 店家拿同价位月饼补偿

光明网2022-09-13 10:26:44

再现血腥周末致多人死伤 希拉里称美国枪支暴力已失控

海外网2022-09-13 10:24:20

这份司仪钱不好赚!司仪婚礼上被狗追啃脚坚持主持

2022-09-13 10:57:43

前线“吃紧”之际 普京表态引人关注,开会研究经济状况并给出积极信号

长安街知事2022-09-13 10:29:08

最高检依法对王滨决定逮捕 家风败坏大搞金融腐败

央视网2022-09-13 11:04:55

安倍国葬警备将采取最高规格,日本政府设想最多约6000人列席

北晚在线2022-09-13 10:55:13

浦发银行被罚没超1200万 违规办理期权交易等行为

2022-09-13 10:13:15

拜登吐槽全球前25机场没有美国的 美国网友:还不是都怪你!

环球网2022-09-13 11:01:20

中方:挫败了一些国家的图谋

央视新闻客户端2022-09-13 10:38:24

阿塞拜疆和亚美尼亚边境发生冲突 从周一晚上打到周二凌晨“整条边境线都在开火”

环球网2022-09-13 10:22:00

这很山东!食堂6元肉夹馍全是肉肉肉 亲妈也不过如此了

2022-09-13 10:29:03

拜登吐槽全球前25机场没有美国的 我们到底是怎么了?

环球网2022-09-13 10:52:30

普京称去美元化进程不可避免 俄罗斯成功防止了经济衰退!

观察者网2022-09-13 10:51:12

著名金融巨头被诈骗超2亿 揭开好莱坞制片人欺诈故事

光明网2022-09-13 10:47:32

安倍“国葬”,在日本掀起千层浪……

2022-09-13 11:01:27

没想到大家这么有钱!iPhone14ProMax成预售冠军

2022-09-13 10:26:06

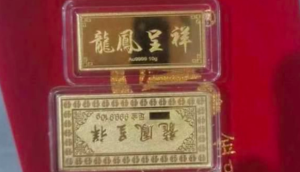

保价的意义是啥?顺丰寄丢20克黄金保价八千只赔两千

钱江晚报2022-09-13 10:45:08

未来一周是改变世界的一周,至少三件大事!

牛弹琴2022-09-13 10:47:56

英国王查尔斯三世兄妹4人为已故女王守夜 情绪失落

齐鲁晚报2022-09-13 10:09:05

为配合疫情防控 14条跨京冀公交线路暂停运营或甩站

海外网2022-09-13 10:18:14

高校食堂做黑暗料理西红柿炒月饼 酸酸甜甜挺好吃

极目新闻2022-09-13 11:11:26

让地沟油带你飞!日本机场引入地沟油燃料碳排量减少八成左右

快科技2022-09-13 10:18:45

台风梅花预计14日登陆 台风来了该怎么办?

2022-09-13 10:39:55

金屋藏“猪”?物业回应业主住宅楼养5头猪一事

沸点新闻2022-09-13 10:39:27

山姆超市做法合理合法吗?女子用老公的会员卡结账被拒

2022-09-13 10:48:05

不明国籍渔船靠近 南沙守礁官兵驱离 越是节假日越要提高警惕

央视新闻2022-09-13 10:26:45

俄军解释从乌多地撤军原因 以便增强顿涅茨克方向的军事行动

参考消息2022-09-13 10:17:31

泽连斯基:已夺回6000平方公里土地,战局是否已偏向乌方?

凤凰卫视2022-09-13 10:43:52

这个结果,让岸田和拜登同时心里咯噔一下

补壹刀2022-09-13 10:48:13

上合元首聚会,和平发展主基调在东方

2022-09-13 10:12:42

北京地铁闸机无法查验健康码 乘客排队接受人工查验

新京报2022-09-13 10:05:11